RBAC Azure IAM Permissões Azure

Faala galera, 100%?!

Você provavelmente não atua sozinho em sua empresa e volta e meia sempre precisa de uma equipe ou de apoio externo. Quando temos um ambiente on-premisses é super simples criar um user e prover acesso com as devidas permissões, mas e na nuvem?!?!

No Azure é mais simples ainda! Com o RBAC podemos trabalhar com permissões baseadas em Roles (função) e aplicar essas permissões a Subscriptions, Resource Groups (Grupos de Recursos) ou diretamente nos recursos. O processo é bem simples e pode ser realizada para pessoas que façam parte do mesmo domínio de sua subscription ou externas. O processo é simples e bem eficaz! Let’s rock!

O que é o RABC

O Role Access Based Control (RBAC) é um recurso do Azure que te permite aplicar permissões a quem precisa onde precisa. Ele te garante acesso granular a recursos dentro do Azure de forma bem simplificada.

É possível habilitar, por exemplo, que o user X gerencie uma VM específica e que o user Y gerencie apenas a parte de redes virtuais ou que um gestor tenha acesso a subscription, mas somente como leitura.

A ideia por trás do RBAC é a mesma que temos nos ambientes locais de prover acesso apenas ao que é estritamente necessário a quem for necessário. Ao invés de aplicar o famos “Full Control” pro grupo “Everyone” é muito mais seguro, organizado prático segmentar os acessos com base nas funções exercidas dentro do ambiente.

Como o RBAC funciona

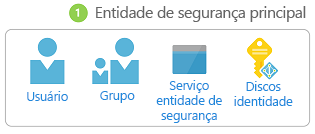

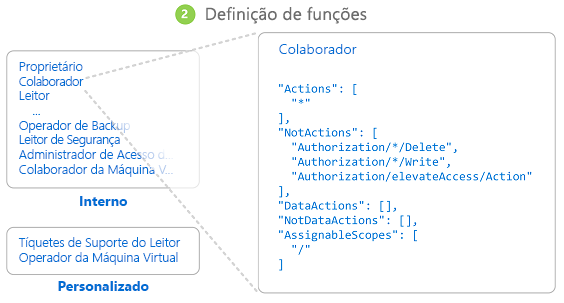

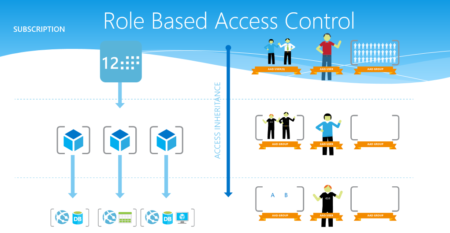

O ponto chave para entende como o RBAC funciona é juntar as peças desse pequeno dominó. Temos três elementos envolvidos no processo, vamos a eles;

- Security Principal; Qualquer coisa que queria acessar outra coisa no Azure. Sim, de forma claro e objetiva. Um usuário ou um grupo, por exemplo, se encaixam nessa categoria

- Role Definition (definição de função); Basicamente uma coleção de permissões que diz o que cada Security Principal pode fazer caso faça parte desse conjunto de regras. O Azure possui várias Roles padrões, como: Owner (dono de tudo), Contributor (melhor amigo do dono, pode quase tudo, menos dar permissões a terceiros), Reader, entre outros.

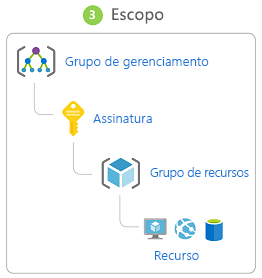

- Scope (escopo); Onde a regra será aplicada. No Azure tem alguns níveis de escopo como Subscription, Resource Group, Recursos e por ai vai. Dentro do Azure os escopos seguem uma linha de hierarquia, parecido com as pastas no Windows Server, então, uma permissão aplicada a um nível mais alto será replicada para os que estiverem abaixo na estrutura (hierarquia). É por esse motivo que é interessante evitar permissões no nível de Subscription pois todos os recursos dentro dessa assinatura herdarão as permissões.

Como utilizar o RBAC

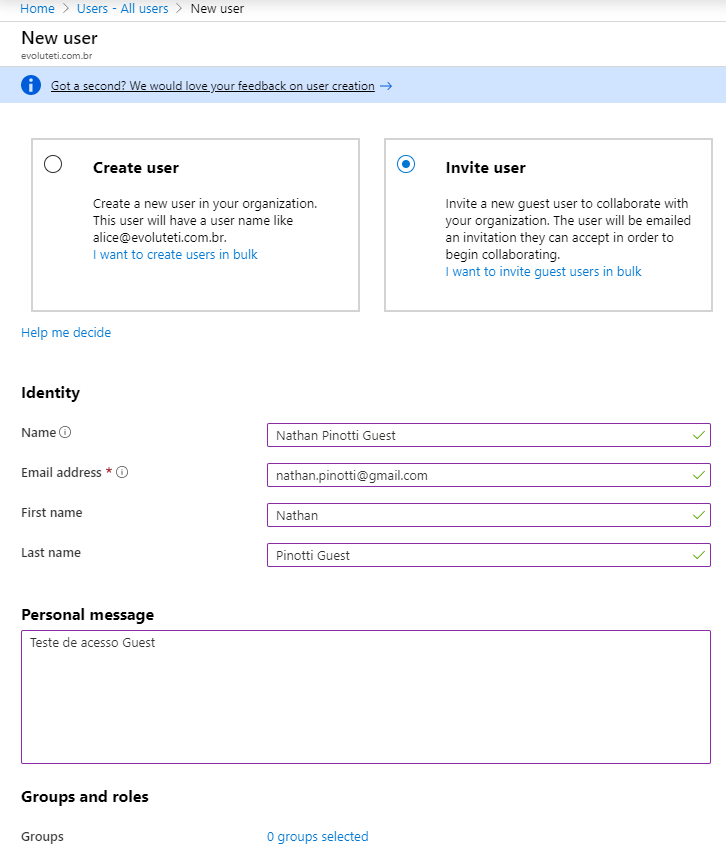

Vamos a parte bacana do artigo onde mostro como de fato funciona tudo isso. No exemplo abaixo a ideia é garantir permissão para gerenciar redes virtuais dentro de um Resource Group para um user convidado (Guest User). Let’s rock.

Logue no seu portal Azure e busque por Users. Na tela exibida selecione “Invite User” e preencha com os dados do convidado.

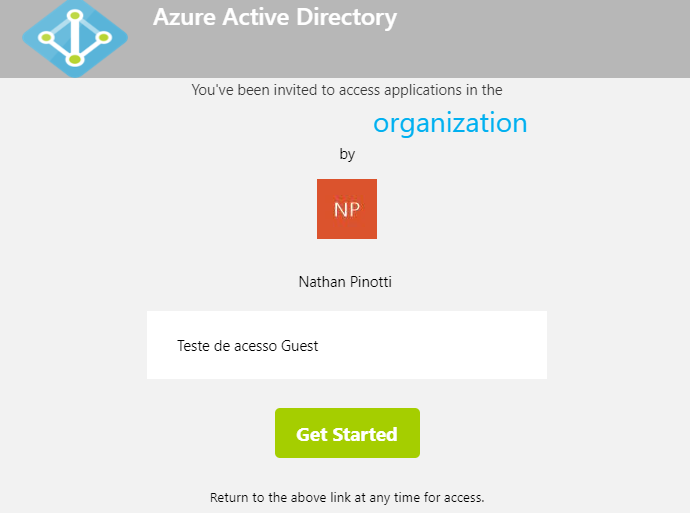

Logo após convidar um user para fazer parte de sua subscription um e-mail será enviado para confirmação do acesso. A mensagem será algo parecido com a imagem abaixo.

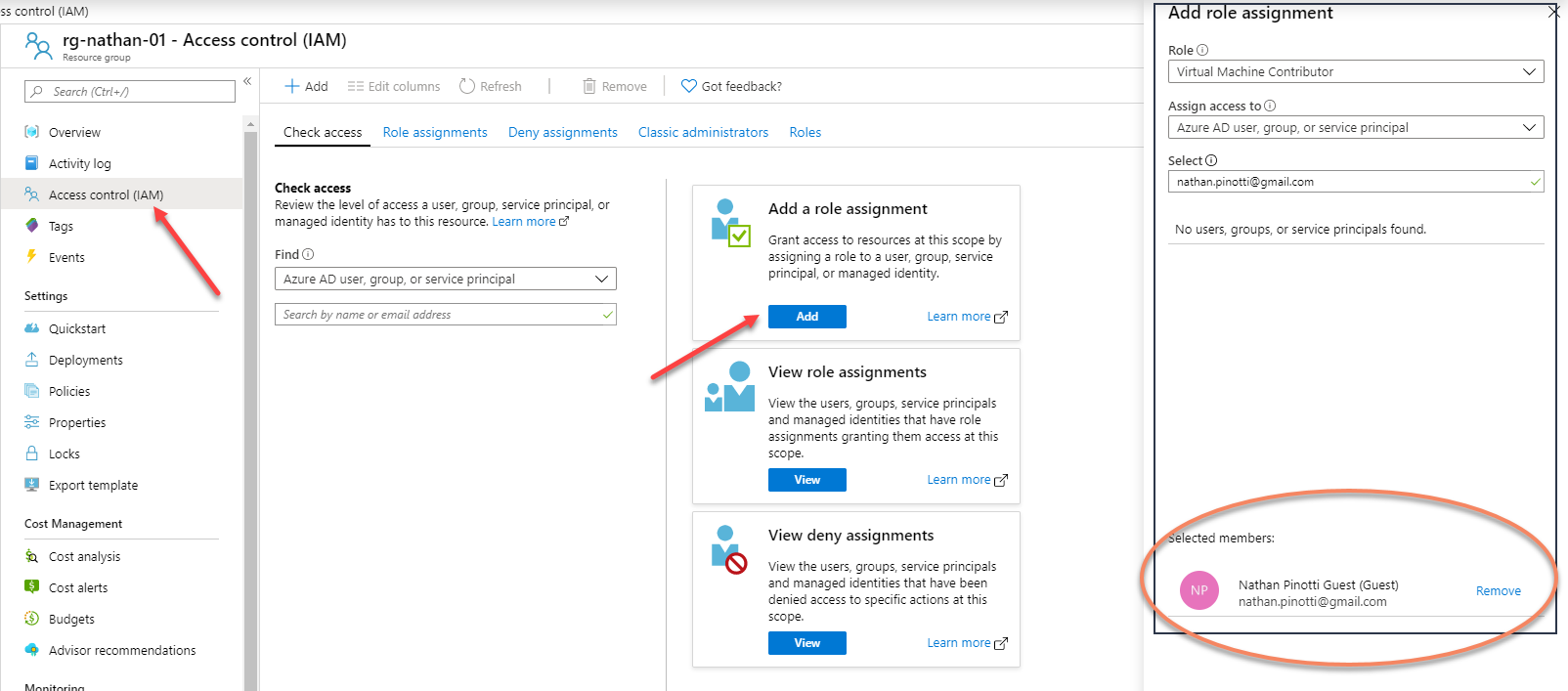

Assim que adicionar o user é preciso definir o escopo de aplicação da permissão. Nesse exemplo aplicaremos a um Resource Group. Clicando no resource group, clique no botão IAM > Add Assigment. No menu lateral que for exibido, definida a função que deseja. No meu caso selecionei uma role que permite APENAS o gerenciamento de Virtual Networks. Em Select, digite o nome do usuário adicionado lá no primeiro passo e clique em salvar.

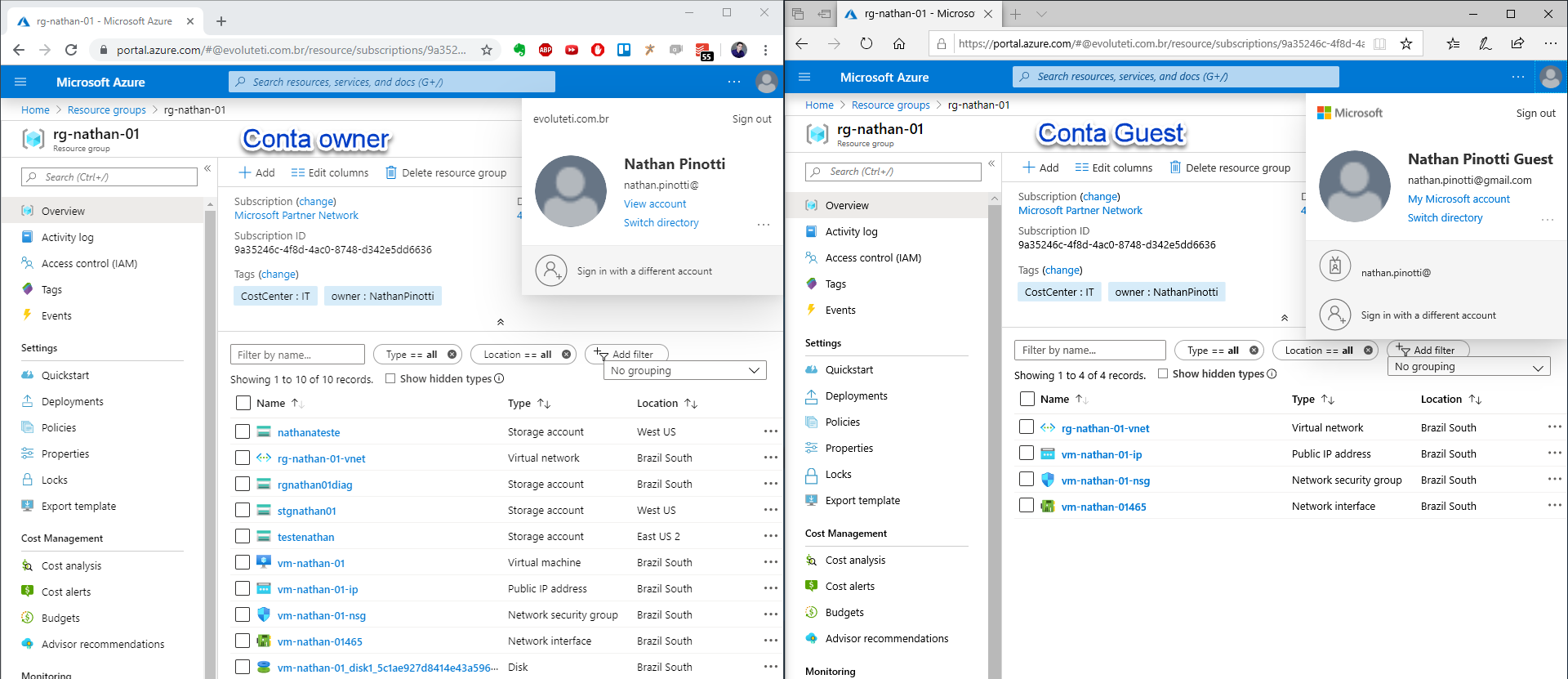

Pronto, configuração concluída. Agora, o “Novo” user conseguirá acessar o portal do Azure e poderá gerenciar apenas os recursos de Virtual Network dentro do Resource Group “rg-nathan-01”. Veja a validação abaixo.

Do lado esquerdo temos a conta Owner, com permissão total, do lado direito a conta Guest, apenas com permissão em Virtual Networks. Repare que do lado esquerdo o Resource Group rg-nathan-01 possui vários recursos, e estes não são exibidos para a conta Guest (a direita).

A imagem valida nossa configuração e comprova que o tal do RBAC funciona mesmo.

Esses mesmos passos podem ser modelados de acordo com sua demanda.

Conclusão

Hoje mostrei como trabalhar com permissões a nível de Função dentro do Azure. Esse é um dos recurso primordiais para que você tenha controle total sob seu ambiente.

Espero que tenha curtido! Grande abraço \,,/

Faça o primeiro comentário a "RBAC – Como gerenciar permissões no Azure"