Instalação do LAPS; Como instalar o LAPS

Faaala galera, 100%?!

No último artigo falamos um pouco sobre como gerenciar usuários locais com o recurso chamado LAPS (Local Administrator Password Management). Hoje a ideia é mostrar o processo de instalação e configuração dessa ferramenta. Se você não leu o primeiro artigo, de um pulo aqui para ter embasamento teórico!

Teoria em dia, let’s rock!!

O que preciso para instalar o LAPS?

O LAPS exige pouco. Como falei no artigo anterior temos dois lados que precisam de configuração (cliente e servidor), além dos pré-requisitos. – Lembra da teoria e blah blah, ela server pra você ter certeza que algo funcionará bem, LEIA o artigo anterior se ainda não o fez!

- Do lado servidor;

- Agente para gerenciamento, Módulos de Gerenciamento e Group Policy

- Do lado Client;

- Cliente LAPS (ou apenas o registro da DLL AdmPwd.dll)

Isso tudo pode ser baixado aqui. Sempre utilize a última versão!

Configurando o lado Servidor

Para iniciarmos a conversa precisamos ajustar nosso servidor. O LAPS deve ser instalado em um servidor que seja Controlador de Domínio, isso por que, como veremos mais a frente, é preciso fazer uma expansão de Schema e o indicado é que isso seja feito em um DC. Obs: Importante estar com seu AD em dia, replicações e demais detalhes.

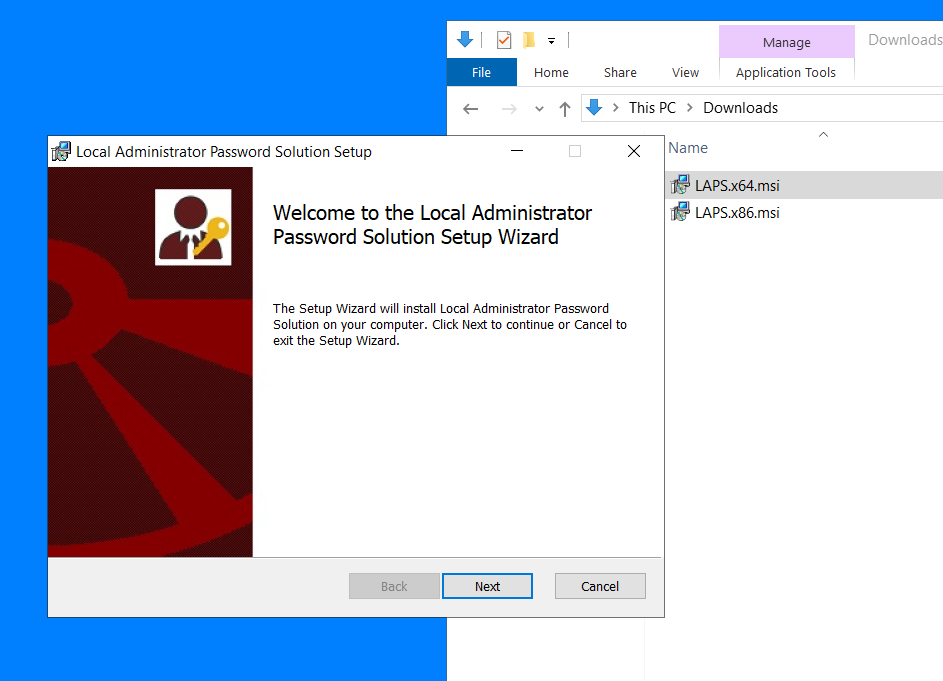

Assim que você baixar o LAPS iniciei o .msi. Atente-se a escolher a arquitetura correta (x64 ou x86 [32bits]).

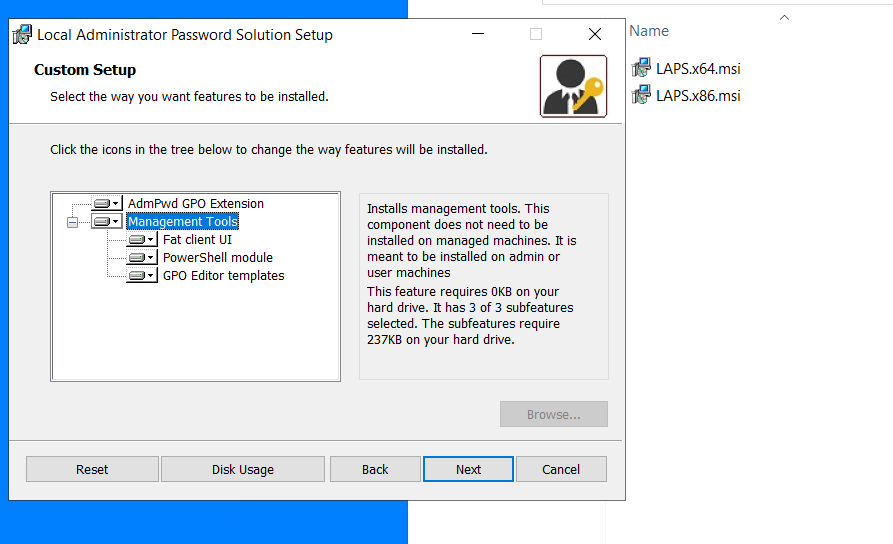

Na tela seguinte selecione todas as opções disponíveis. A escolha de todas as opções é necessárias pois aqui teremos os módulos de PowerShell, Group Policy e demais detalhes para que o LAPS funcione.

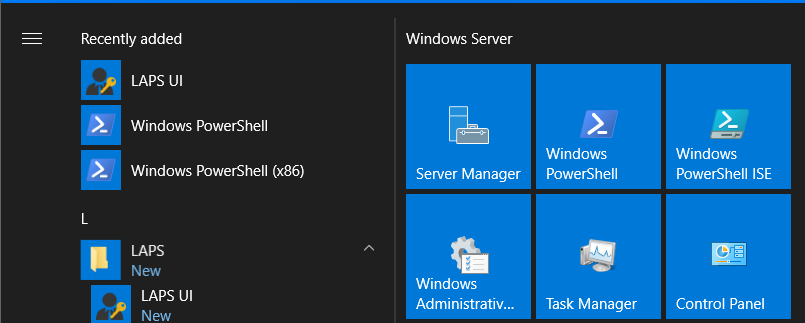

Logo após a conclusão da instalação NADA acontecerá! O único detalhe que é você terá um aplicativo novo chamado LAPS UI em seu menu iniciar, além de novas opções que foram adicionadas as políticas de grupo.

Partimos agora para a parte bacana….configuração via PowerShell!!

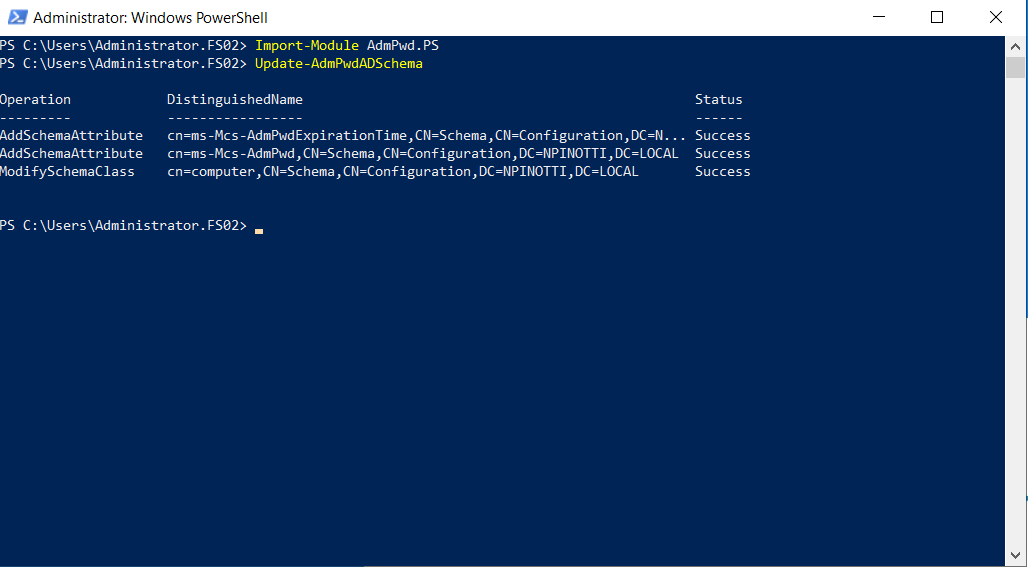

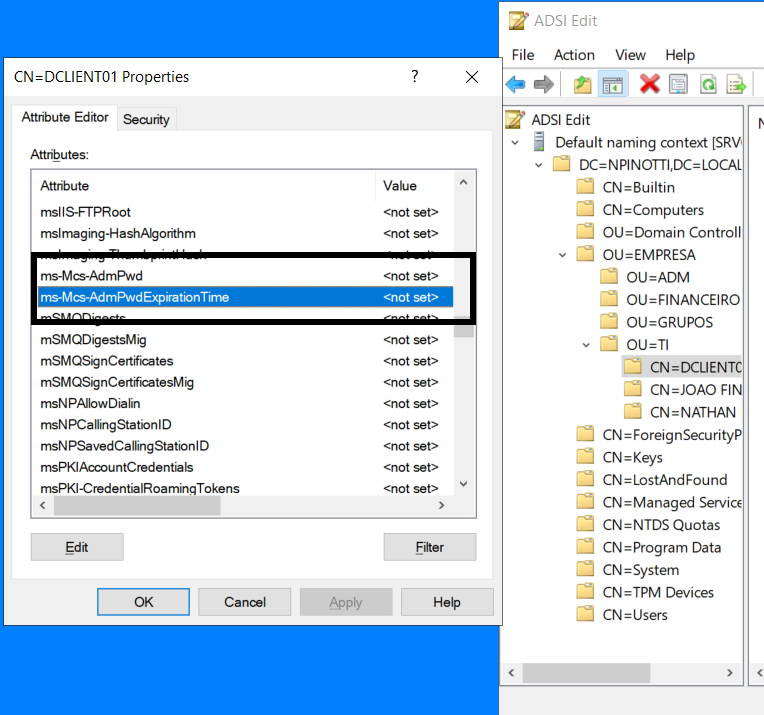

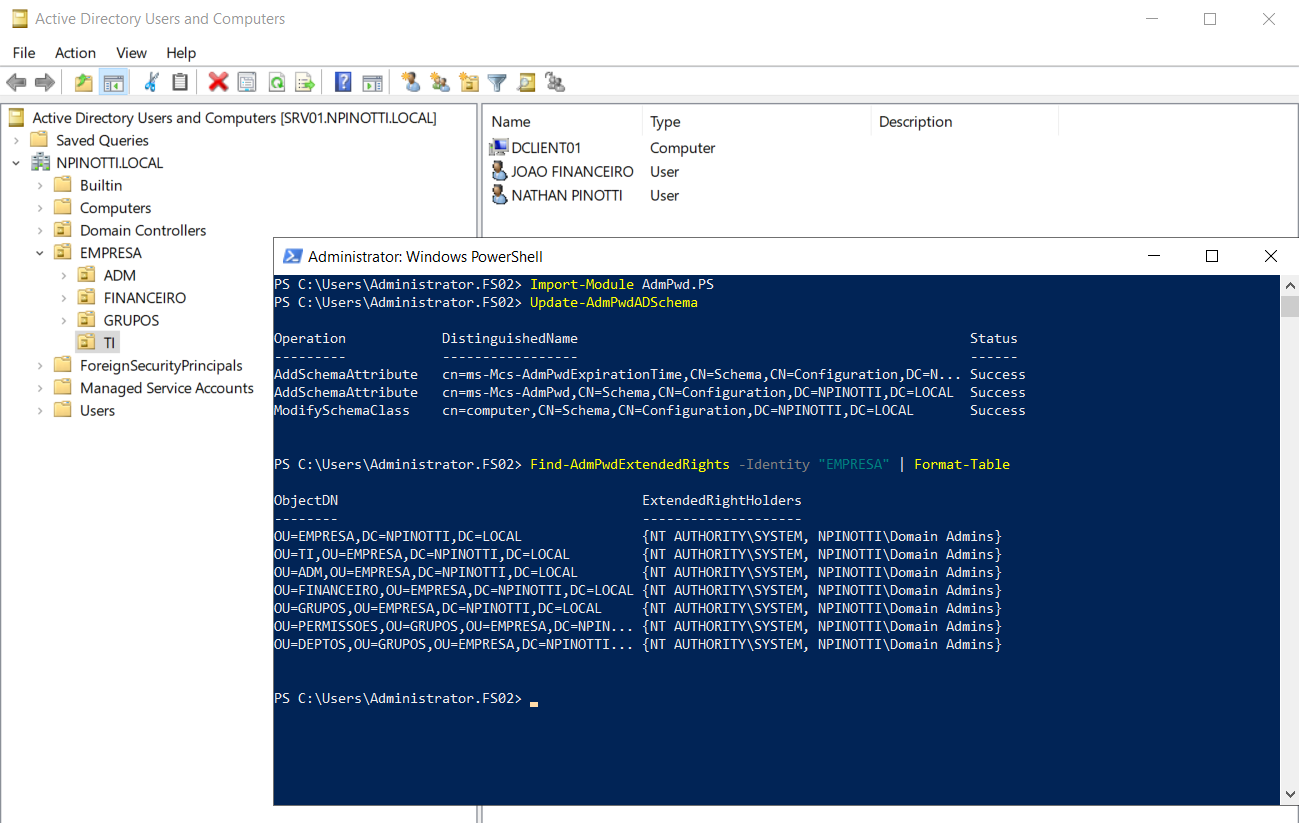

Antes de mais nada é preciso importar o modulo do LAPS e expandir o Schema do AD. Esse lance de expandir Schema é basicamente a adição de 2 campos a mais nos atributos da conta de computador. Digitaremos o seguintes comandos:

Import-Modulo AdmPwd.PS

Update-AdmPwdADSchema

Veja que após digitar o comando para expansão de Schema a console te retorna informando o que ocorreu, sucesso ou falha. Obs: No meu LAB havia um problema de replicação entre os DCs e isso não me permitiu expandir o Schema até que esse problema fosse resolvido.

Aqui você consegue enxergar os dois campos adicionados. Para chegar até ai você precisa navegar até o ADSIEdit (Menu iniciar > adsi). Logo que você abrir você precisará se conectar ao seu DC, para isso, botão direito em ADSI Edit e “Connect…”. Navegue até a OU onde sua conta de computador estiver, botão direito no objeto > Propriedades.

Tendo nosso Schema OK, vamos para o próximo passo. Definir quais contas de computador e usuários podem ou não ter acesso aos novos atributos, principalmente por que aqui teremos informações bem sensíveis para seu ambiente!

Para conferir quem, no seu ambiente, terá acesso a tais atributos, utilize o comando abaixo:

Find-AdmPwdExtendeRights -Identidy <OU> | Format-Table

Nesse resultado podemos ver que apenas o grupo “Domain Admins” tem acesso aos atributos que criamos. Essa é uma configuração padrão, vale lembrar aqui que, todos os usuários que fizerem parte do grupo “Domain Admin” poderão visualizar as senhas criadas via LAPS.

“NATHAN, mas eu quero que outro grupo, o de suporte N1 consiga enxergar essas senhas, e agora!?”

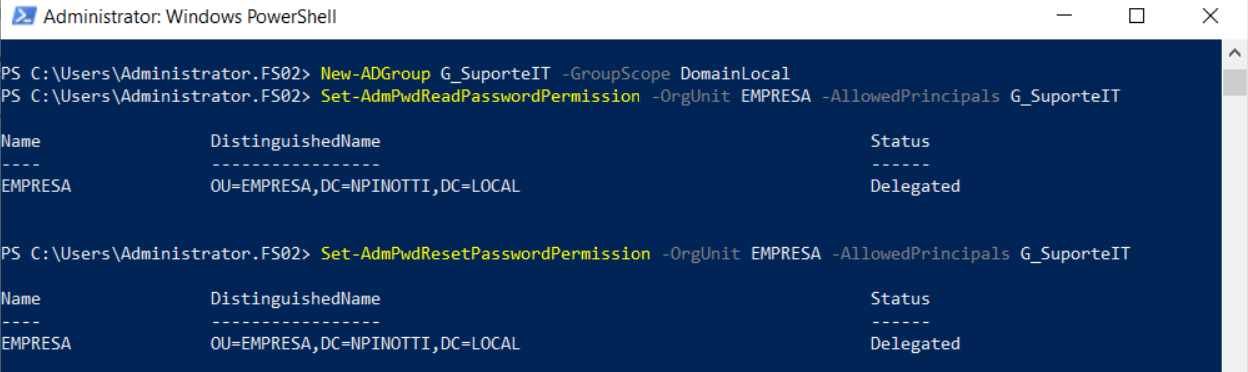

Relax, padawan! Vamos aos passos. Vamos criar um grupo específico e dizer que ele também poderá visualizar esses novos atributos. Vamos aos comandos:

New-AdGroup G_SuporteIT -GroupScope DomainLocal – Obs: O nome do grupo “G_SuporteIT” eu criei, você pode criar da forma que preferir

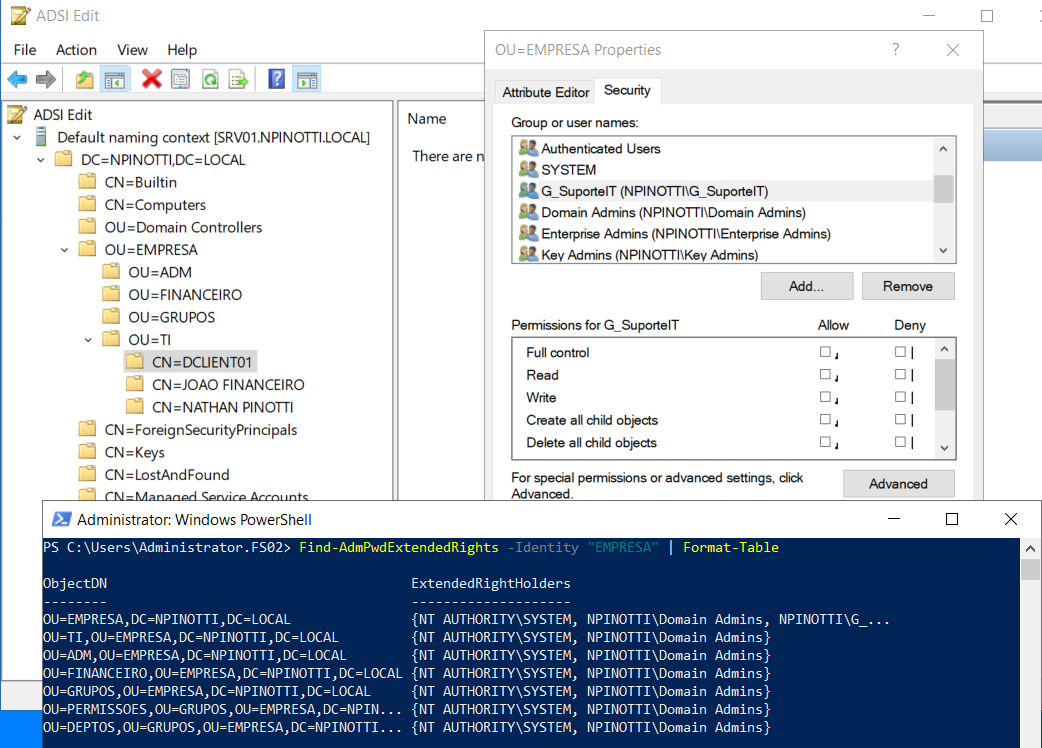

Set-AdmPwdReadPasswordPermission -OrgUnit EMPRESA -AllowedPrincipals G_SuporteIT – Obs: “EMPRESA” é o nome da minha Unidade Organizacional onde as contas de computador estarão alocadas e, quem fizer parte desse grupo G_SuporteIT, conseguirão visualizar os atributos das contas.

Feito isso, rodando o comando de verificação de atributos, podemos enxergar que o grupo G_SuporteIT foi adicionado. Obs: Aplicamos o comando apontando para a OU “EMPRESA”, logo, todas as demais OUs, que estiverem abaixo de EMPRESA também serão afetadas (principio da herança).

Logo depois disso, precisamos definir quais computadores poderão ter controle sobre as senhas. Basicamente é informar quais computadores poderão participar do processo de ajustes de senha a partir do LAPS. Como vimos, no LAPS o cliente inicia uma conexão, enxerga que existe a diretiva do LAPS e o processo ocorre com a definição de senha adição ao atributo criado.

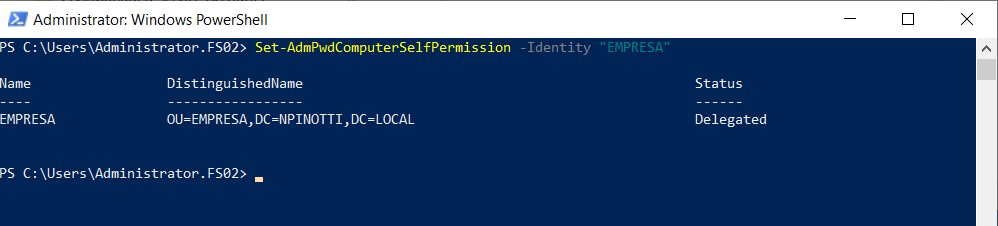

Set-AdmPwdComputerSelfPermission -Identity “EMPRESA” – Aqui novamente aplica-se a regra da herança. Todos os computadores que façam parte da OU EMPRESA serão afetados.

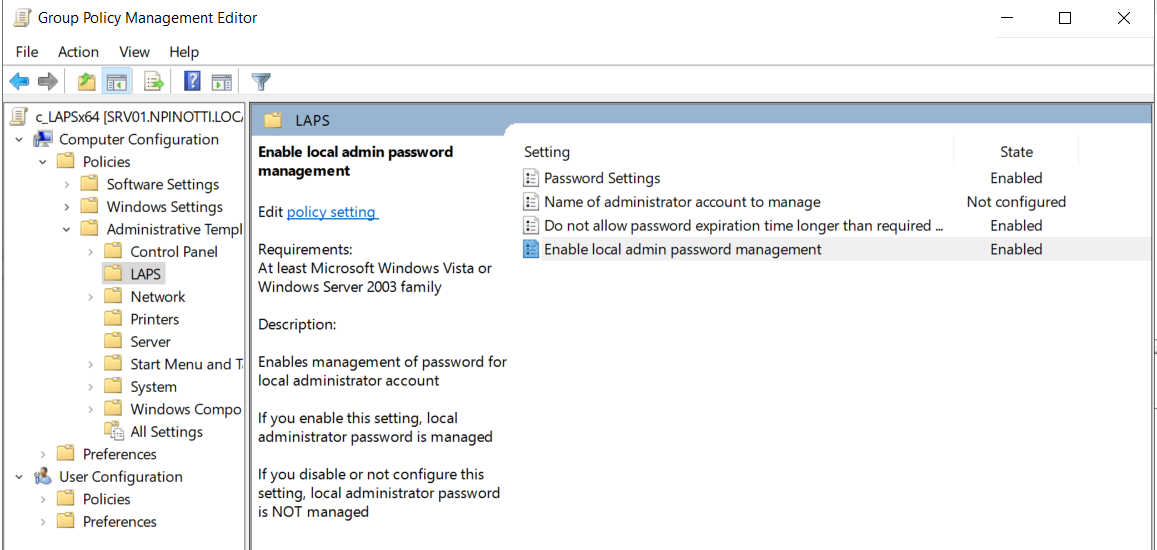

Para finalizar precisamos configurar uma GPO informando as novas regras sobre o LAPS. Crie uma GPO e navegue até Computer Configuration > Policies > ADM Templates > LAPS.

Em meu lab utilize as seguintes configurações:

Algumas dicas aqui;

- Crie duas GPOs uma para estações x64 e outra para estações x86.

- Configure também opções para habilitar o Administrador Local

Configurando o lado Cliente

Para instalação do agente nas estações, temos três opções:

- Criar uma Política para instalação via MSI

- Copiar a DLL para o computador e registrar a DLL via GPO (script de inicialização)

- Instalar o agente de forma manual

Um detalhe importante aqui é respeitar a arquitetura do sistema cliente, x64 ou x86.

Obs: Testei todas e as três funcionaram bem

Resultado

Depois disso tudo configurado, o que teremos é o cliente se reportando ao server, entendendo a nova política e configurando a nova senha de administrador local.

Como encontrar a senha gerada?

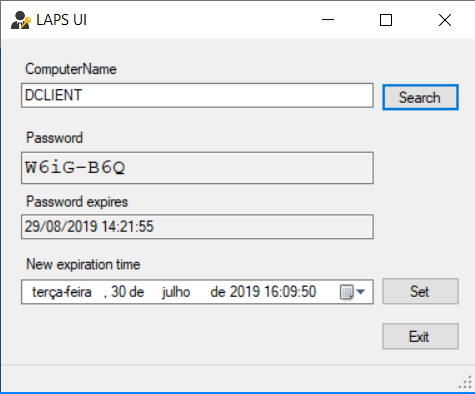

Temos algumas opções aqui. A primeira delas é via LDAP UI, que é uma telinha instalada junto com os demais pacotes do LAPS. Nessa console, basta informar o nome da conta do computador e clicar em “Search”.

Veja que temos ai na tela a senha e quando ela expirará! Aqui também é possível setar uma nova data para que a senha expire!

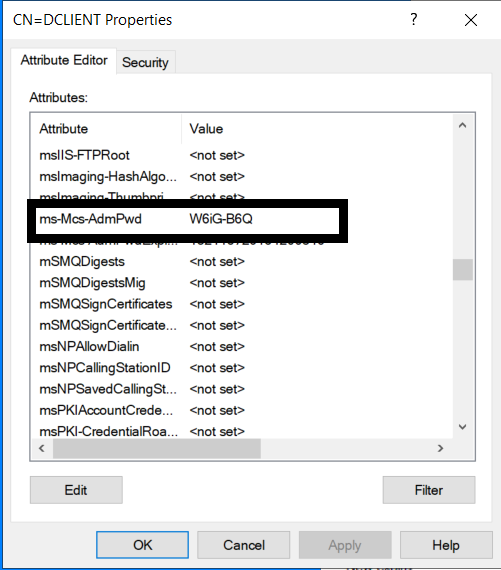

É possível também verificar diretamente no atributo da conta de computador a senha gerada.

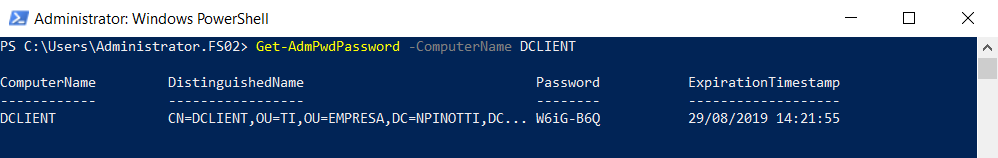

Caso prefira fazer via PowerShell, basta utilizar o comando abaixo:

Concluindo

That’s it guys!! E por aqui temos a configuração de uma solução de gerenciamento de senhas locais com o auxilio do AD!

O processo da instalação e configuração do LAPS em si é bem tranquilo. O maior desafios é automatizar a instalação do agente nas estações, essa é a parte que mais demanda tempo, seja por GPO ou manualmente.

Espero que tenha curtido! No proximo artigo falaremos sobre auditoria e gerenciamento das senhas geradas pelo LAPS!

Grande abraço! \,,/

Olá amigo, parabéns ótimo artigo!

Só fiquei com uma duvida por não ter encontrado muita documentação sobre o LAPS, se eu instalar no DC ele não vai alterar a senha de adm do DC?

Ja tentando responder, no meu entendimento não porque ele só vai aplicar para os computadores na OU que eu aplicat o comando “Set-AdmPwdComputerSelfPermission -Identity “EMPRESA””, estou certo?

Aguardando a parte 3 sobre auditoria hein!?

Obrigado!

Fernando.

Fla Fernando!

Seu racicionio está certo. E se tratando de DC o ADM Local passa a nao ser existir

Boa tarde Nathan,

Essa configuração é feita somente para a conta ADMINISTRADOR da máquina?

Caso contrário é possível configurar para outra conta adm ?

Olá Allan, como vai? Você pode usar outra conta e definir qual será lá na GPO que controla o LAPS